Zutrittskontrollsysteme in der Gebäudeausstattung

Facility Management: Elektrotechnik » Anwendungen » Zutrittskontrollsysteme

Zutrittskontrollsysteme gewährleisten die Sicherheit von Unternehmensressourcen und schützen sensible Bereiche vor unbefugtem Zugriff

Moderne Systeme erlauben den Einsatz verschiedener Identifikationsmethoden, darunter Karten, biometrische Daten und Smartphone-Applikationen. Die Integration von Zutrittskontrollsystemen in Gebäudeautomationssysteme schafft Synergien und führt zu zusätzlichen Sicherheitsfunktionen. Durch Echtzeitüberwachung und zentrale Verwaltung der Zugriffsrechte wird die Effizienz und Transparenz der Zutrittskontrolle gesteigert.

Zutrittskontrollsysteme: Sicherheit und Komfort durch intelligente Zugangslösungen

Aufgaben der Zutrittskontrolle

Biometrische Zugangskontrolle

Fingerabdruckscanner für sicheren und personalisierten Zugang in modernen Gebäuden und Einrichtungen.

Eines der primären menschlichen Bedürfnisse ist die persönliche Unversehrtheit. Zur Gewährleistung dieser Unversehrtheit ist es wichtig, Kenntnis darüber zu haben, welche Personen sich in der Umgebung befinden. In Bezug auf ein Gebäude bedeutet dies, dass Informationen darüber benötigt werden, wer sich im Inneren aufhält. Es soll bevorzugt Personen Zugang gewährt werden, die als vertrauenswürdig eingestuft sind, während alle anderen ausgeschlossen werden. Diese Anforderung hat über die Jahre zur Entwicklung der heutigen betrieblichen Organisation und Technologie der Zutrittskontrollen geführt. Der sogenannte Perimeterschutz zielt auf die Sicherung und Überwachung des unmittelbaren Umfeldes eines Objekts ab.

Bei der Zutrittskontrolle handelt es sich um die Regulierung des Zugangs zu Gebäuden, einzelnen Teilen davon, bestimmten Räumen sowie schützenswerten Bereichen außerhalb von Gebäuden, wie beispielsweise Betriebsgeländen und Parkplätzen. Die effektivste Methode besteht darin, die Zutrittsberechtigung beim Überschreiten der Objektgrenze zu überprüfen. Dabei kann es sich um dauerhafte Zutrittsberechtigungen, wie Betriebsausweise, oder um temporäre Erlaubnisse, wie für Besucher, handeln.

Diese Zutrittskontrolle erfolgt in der Regel durch die folgenden grundsätzlichen Maßnah-men:

Visuell durch den Pförtnerdienst

Durch eine automatische Zutrittskontrollanlage

Durch eine manuelle Zutrittskontrollanlage zur Unterstützung des Pförtnerdienstes

Dabei sind einzelne oder mehrere der folgenden Bedingungen zu erfüllen:

Systemzugehörigkeit des Trägers eines bestimmten Identifikationsmerkmals

Gültigkeit der Identifikationsmerkmale

zeitlichen Zutrittsbeschränkungen (Zeitzonen)

örtliche Zutrittsbeschränkungen (Raumzonen).

D. h., beim beabsichtigten Zutritt müssen diese Bedingungen geprüft werden. Dies erfolgt

althergebrachte durch Personen (Pförtner)

durch Automaten (Identcard)

oder durch einen Mix aus beiden.

Ob die Berechtigung durch Menschen oder automatisch geprüft wird, ist nicht entscheidend. Entscheidend ist, dass die folgenden Kriterien erfüllt sein müssen:

die richtige Person [die korrekte Identifikation (ID)]

das richtige Zeitfenster

das vorgesehene Raumsegment.

Zutrittskriterien und Handhabung

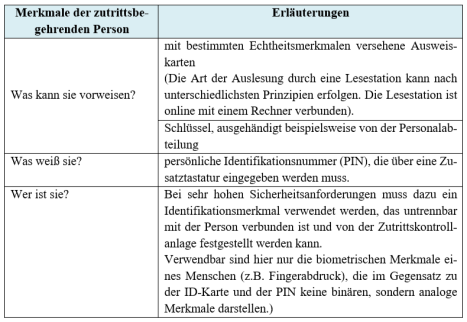

Zutrittskontrolle Merkmale

Übersicht der Identifikationsmerkmale und Sicherheitsmethoden.

Wenn die Zutrittskriterien erfüllt sind, wird der Zutritt gewährt. Es dürfen keine weiteren Kriterien angewendet werden, wenn diese nicht ausdrücklich genannt wurden. Mit anderen Worten, die Person, die den Zutritt wünscht, muss sich darauf verlassen können, dass sie diesen erhält, sofern sie die festgelegten Bedingungen erfüllt. Willkür muss dabei vollständig ausgeschlossen sein. Wenn beispielsweise eine übermäßige Anzahl von Tätowierungen oder abgetragene Kleidung nicht zu den Zutrittskriterien zählen, muss der betreffenden Person der Zutritt gewährt werden. Es ist anzuerkennen, dass es hierbei eine Grauzone geben kann. Diese Grauzone muss sensibel und auf angemessene Weise gehandhabt werden, was nur von Personen erreicht werden kann, da Automaten dazu nicht in der Lage sind.

Obwohl es keine einheitlichen Standards für Zutrittskontrollanlagen geben mag, verfügen die meisten Systeme aus Erfahrung über eine Grundausstattung, die bestimmte Merkmale beinhaltet.

| Merkmale der zutrittsbegehrenden Person | Erläuterungen |

|---|---|

| Was kann sie vorweisen? | mit bestimmten Echtheitsmerkmalen versehene Ausweiskarten (Die Art der Auslesung durch eine Lesestation kann nach unterschiedlichsten Prinzipien erfolgen. Die Lesestation ist online mit einem Rechner verbunden.) Schlüssel, ausgehändigt beispielsweise von der Personalabteilung |

| Was weiß sie? | persönliche Identifikationsnummer (PIN), die über eine Zusatztastatur eingegeben werden muss. |

| Wer ist sie? | Bei sehr hohen Sicherheitsanforderungen muss dazu ein Identifikationsmerkmal verwendet werden, das untrennbar mit der Person verbunden ist und vor der Zutrittskontrollanlage festgestellt werden kann. |

Es muss stets auch die entsprechende Peripherie vorhanden sein, wie

die personellen Voraussetzungen,

die vorgegebenen betrieblichen Abläufe (beispielsweise im Rahmen eines Workflows),

schließlich auch die Lenkung der durch den Zutritt und durch das Verlassen entstehen-den Anforderungen an die Verkehrslenkungen (Personen- und Fahrzeugverkehr)

und nicht zuletzt die Erfüllung der Fürsorgepflicht durch das Unternehmen gegenüber den besuchenden Personen.

Aufbau eines elektronischen Zutrittskontrollsystems

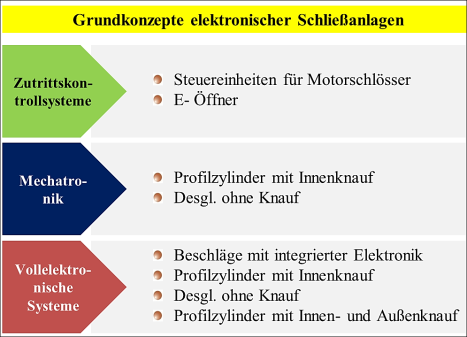

Elektronische Schließsysteme

Grundkonzepte von Zutrittskontrollsystemen und Schließmechanismen.

Das Leitprinzip moderner Zugangskontrollanlagen besteht in der gleichberechtigten Verbindung von Elektronik und Mechanik. Eine effektive Anlage kombiniert beide Elemente in einer sinnvollen Weise. Eine Zutrittskontrollanlage setzt sich aus Einzelkomponenten zusammen, die auf der technisch/operativen Ebene von komplexen Zutrittskontrollsystemen agieren. Dabei bestimmen die Komponentenmechanik oder Elektronik den jeweiligen Anwendungsfall.

Mit der Mechanik wird insbesondere die Verriegelung erzielt, während bei der elektronischen Zutrittskontrolle der Schwerpunkt auf Melden und Überwachen liegt. Durch die sinnvolle Kombination beider Hauptkomponenten lässt sich das optimale Konzept für den jeweiligen Anwendungsfall finden. Immer mehr Unternehmen nutzen elektronische Schließanlagen, vornehmlich aufgrund der gestiegenen Sicherheitsanforderungen. Mit dieser Technik ist es zum Beispiel möglich, verlorene Schlüssel unverzüglich zu sperren, wodurch sie nutzlos werden. Der dabei entstehende wirtschaftliche Verlust ist äußerst gering.

Ein weiterer signifikanter Vorteil dieser Systeme liegt in ihrer Flexibilität. Bei betrieblichen Umstrukturierungen organisatorischer Art sind lediglich Umprogrammierungen des elektronischen Schließsystems einzelner Schlüssel oder ganzer Gruppenschließungen notwendig. Die früher damit verbundenen aufwendigen Aufgaben für den Hausmeister oder die Personalabteilung gehören der Vergangenheit an. Die Vergabe von Schließberechtigungen erfolgt nun dank der Elektronik und Datenverarbeitung.

Zudem ermöglichen diese Systeme bei Einbrüchen oder Diebstählen eine gewisse Dokumentation unerlaubter Zutritte an den entsprechenden Türen.

Die Vorteile elektronischer Schließanlagen liegen also auf der Hand und lassen sich wie folgt zusammenfassen:

Kurzfristige und flexible Anpassung von Schließberechtigungen über die Umprogram-mierung von elektronischen Schließungen.

Die homogene Ausstattung von Unternehmen über alle Standorte mit einem Schließsys-tem

Die Realisierung sich überschneidender Gruppenschließungen.

Sofortige Sperrung verlorener Schlüssel.

Elektronische Schlüssel sind nicht kopierbar.

Besondere, zerstörungsfreie Öffnungsmethoden für Mechanikzylinder, z.B. Schlagpi-cking, sind bei elektronischen Lösungen nicht möglich.

Mögliche Anbindung an weitere Systeme, wie Zeiterfassungen und Abrechnungssyste-me.

Kurze Lieferzeiten für Neuanlagen und Ersatzanlagen oder für Nachlieferung von Komponenten.

Grundelemente des Zutrittskontrollsystems

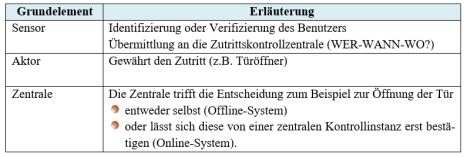

Grundlagen der Zutrittskontrolle

Kernkomponenten und Funktionsweise von Zutrittskontrollsystemen.

Ein Zutrittskontrollsystem wird charakterisiert durch die folgenden drei Grundelemente:

| Grundelement | Erläuterung |

|---|---|

| Sensor | Identifizierung oder Verifizierung des Benutzers Übermittlung an die Zutrittskontrollzentrale (WER–WANN–WO?) |

| Aktor | Gewährt den Zutritt (z. B. Türöffner) |

| Zentrale | Die Zentrale trifft die Entscheidung zum Beispiel zur Öffnung der Tür - entweder selbst (Offline-System) - oder lässt sich diese von einer zentralen Kontrollinstanz erst bestätigen (Online-System). |

Zentrale vs. Dezentrale Zutrittskontrolle

Kartenleser für Zutrittskontrolle

Gerät für Zugangskontrolle mit Schlüsselkarten und PIN-Eingabe.

In der zentralen Form der Zutrittskontrolle sind die Sensoren und Aktoren mit der Hauptsteuerungszentrale verbunden, die normalerweise in einem separaten Technikraum untergebracht ist. Im Gegensatz dazu verfügt die dezentrale Anordnung über mehrere kleine Steuerungszentralen. Diese sind in der Regel miteinander vernetzt und befinden sich in der Nähe von Aktoren oder Sensoren. Die Vernetzung kann über Ethernet, EIB oder serielle Verbindungen erfolgen, sofern sie nicht autark arbeiten. Es besteht auch die Möglichkeit, dass die einzelnen kleineren Zentralen mit einer zentralen Hauptsteuerung verbunden sind.

Die Steuerungen bieten eine Speichermöglichkeit, wodurch sie in der Lage sind, selbst bei einem Ausfall der Vernetzung etwa 1000 einzelne Zutrittsberechtigungen oder Protokolle zu speichern. An die Steuerungen sind zudem mehrere Sensoren angeschlossen, wie zum Beispiel Türkontakte, Riegelkontakte und andere. Durch diese Anordnung können Einbruchsversuche erkannt werden, die anschließend an die Einbruchmeldeanlage weitergeleitet werden können.

Autarke Systeme für Zutrittskontrolle

Bei kleineren oder mittleren Anlagen werden häufiger anstelle verkabelten Zutrittskontrolleinrichtungen autarke Beschlagsysteme eingesetzt.

Die Besonderheit hierbei ist, dass im Beschlag

Lesekopf,

Verriegelungstechnik

und Entscheidungselektronik

Fallbeispiel Knaufzylinder

Der Markt präsentiert eine breite Palette von elektronischen Knaufzylindern, die anstelle des mechanischen Zylinders an der Tür angebracht werden können. Diese Installation ist an fast jedem herkömmlichen Türschloss möglich. Üblicherweise verfügen die Knaufzylinder über zwei Drehknäufe, wobei der Knauf auf der Außenseite leer durchdrehbar ist, bis er die Berechtigung erhält und dann bedient werden kann. Solche Geräte sind für beide Seiten der Tür verfügbar.

Mit diesen Lösungen existieren zahlreiche Möglichkeiten für die Aus- und Nachrüstung von sicherheitstechnischen Einrichtungen. Dabei sollte man sich jedoch bewusst sein, dass dies mit einem gewissen Aufwand in der Schließverwaltung verbunden ist. Die Schließpläne müssen aktualisiert und die entsprechenden Änderungen müssen der Sicherheitszentrale und den Pförtnern zur Verfügung gestellt werden.

Für die Echtzeitanbindung der Beschläge ist eine aktive Verbindung erforderlich, die eine nachträgliche Vernetzung erfordert. Dies bedeutet fast den gleichen Aufwand wie die Errichtung eines herkömmlichen Zutrittskontrollsystems. Es gibt auch Systeme, die mit Funk, Mobiltelefon oder ähnlichen Verbindungen funktionieren. Einige dieser Systeme verkabeln nicht die Geräte, sondern das Ausweismedium. Diese Entwicklung bringt stetig Neues hervor und stellt das Facility Management vor erhöhte Anforderungen durch die steigende Interaktion zwischen den einzelnen Sicherheitsanlagen.

Im Rahmen des Facility Managements sollte entschieden werden, ob und bis wann eine fortwährende Erweiterung einzelner Lösungen erfolgt oder ab welchem Zeitpunkt es sinnvoll ist, eine komplexe neue Anlage zu errichten. Solche Anlagen wurden auch marktseitig entwickelt, da der Trend erkannt wurde. Daher bieten Hersteller heute Lösungen an, um Sicherheitssysteme aus unterschiedlichen Bereichen wie Brandmeldetechnik, Einbruchmeldetechnik, Videoüberwachung und auch die Kopplung mit der Gebäudeleittechnik (GLT) zu realisieren. Die Vernetzung von Anlagen verschiedener Hersteller ist dabei ebenfalls ein Thema.

Die Entscheidung für die Modernisierung gleicher Komplexe muss das FM abwägen anhand

des laufenden Bedien- und Managementaufwandes,

der entstehenden Investkosten und des daraus folgenden Kapitaldienstes im Vergleich zu den laufenden Kosten bei Neuaufstellung der Anlagen

und des Bedarfes an Sicherheit im Unternehmen, gemessen an den Forderungen der heutigen Zeit.

Systemkomponenten von Zutrittskontrollanlagen

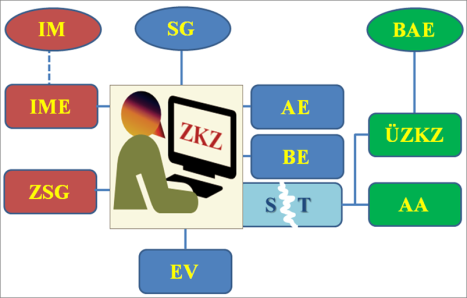

Zutrittskontrollsystem Komponenten

Diagramm der Hauptkomponenten eines Zutrittskontrollsystems.

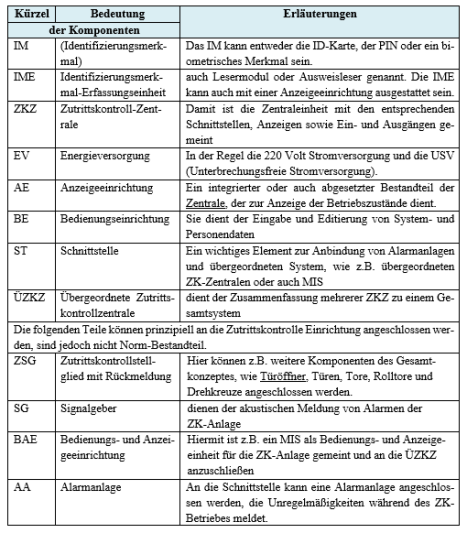

Im Laufe der Jahre hat sich in den Zutrittskontrollanlagen eine derartige Vielfalt entwickelt, dass die Einführung eines Ordnungssystems notwendig wurde. Ursprünglich war die DIN EN 50133-1, Ausgabe: 2003-09 „Alarmanlagen-Zutrittskontrollanlagen für Sicherheitsanwendungen Teil 1: Systemanforderungen“ verbindlich. Diese Norm wurde jedoch durch die aktuell gültigen Richtlinien DIN EN 60839-11-1 VDE 0830-8-11-1:2013-12 Alarmanlagen Teil 11-1: Elektronische Zutrittskontrollanlagen - Anforderungen an Anlagen und Geräte sowie DIN EN 60839-11-2 VDE 0830-8-11-2:2016-02 Alarmanlagen Teil 11-2: Elektronische Zutrittskontrollanlagen - Anwendungsregeln abgelöst.

Diese Normen befassen sich unter anderem mit den Anforderungen und erforderlichen Prüfungen für Zutrittskontrollanlagen und erweisen sich daher als hilfreich für Hersteller, Planer und Errichter.

Kennzeichnungen von Zutrittskontrollanlagen

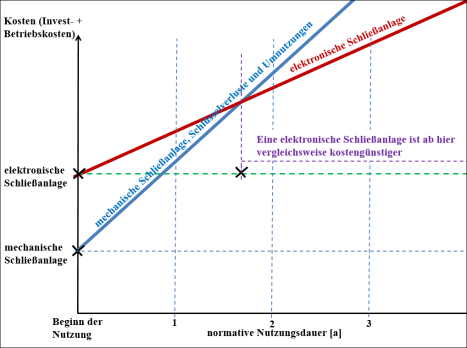

Kostenvergleich Schließanlagen

Vergleich der Lebenszykluskosten von mechanischen und elektronischen Schließanlagen.

Die nachstehende Tabelle erklärt die Kennzeichnungen der Hauptkomponenten von Zutrittskontrollanlagen, die im oben genannten Schema verwendet werden. Durch diese Erläuterung lässt sich feststellen, welche Teile der Anlage von der Norm erfasst werden und welche Mindestausstattung erforderlich sein muss, um die Definition einer „Zutrittskontrollanlage“ zu erfüllen.

| Kürzel | Bedeutung der Komponenten | Erläuterungen |

|---|---|---|

| IM | (Identifizierungsmerkmal) | Das IM kann entweder die ID-Karte, der PIN oder ein biometrisches Merkmal sein. |

| IME | Identifizierungsmerkmal-Erfassungseinheit | auch Lesemodul oder Ausweisleser genannt. Die IME kann auch mit einer Anzeigeeinrichtung kombiniert sein. |

| ZKZ | Zutrittskontroll-Zentrale | Damit ist die Zentraleinheit mit den entsprechenden Schnittstellen, Anzeigen sowie Ein- und Ausgängen gemeint. |

| EV | Energieversorgung | In der Regel die 220 Volt Stromversorgung und die USV (Unterbrechungsfreie Stromversorgung). |

| AE | Anzeigeeinrichtung | Ein integrierter oder auch abgesetzter Bestandteil der Zentrale, der zur Anzeige der Betriebszustände dient. |

| BE | Bedienungseinrichtung | Sie dient der Eingabe und Editierung von System- und Personendaten. |

| ST | Schnittstelle | Ein wichtiges Element zur Anbindung von Alarmanlagen und übergeordneten Systemen, wie z. B. übergeordnete ZK-Zentralen oder das MIS. |

| ÜZKZ | Übergeordnete Zutrittskontrollzentrale | dient der Zusammenfassung mehrerer ZKZ zu einem Gesamtsystem. |

| ZSG | Zutrittskontrollsystem mit Rückmeldung | Hier können z. B. weitere Komponenten des Gesamtkonzeptes, wie Türöffner, Türen, Tore, Rolltore und Drehkreuze angeschlossen werden. |

| SG | Signalgaber | dienen der akustischen Meldung vom Alarmzustand der ZK-Anlage. |

| BAE | Bedienungs- und Anzeigeeinheit | Hiermit ist z. B. ein MIS als Bedienungs- und Anzeigeeinheit der ZK-Anlage gemeint und die ÜZKZ anzuschließen. |

| AA | Alarmanlagen | Ein entsprechendes Kalsystem kann eine Alarmmeldung ausgeben, welche die Unregelmäßigkeiten während des ZK-Betriebes meldet. |

Normen und Richtlinien zur Zutrittskontrolle

In der nachfolgenden Übersicht sind die Normen und Richtlinien hinsichtlich der Zutrittskontrollanlagen klar zusammengefasst. Es ist wichtig zu beachten, dass nach dieser Auflistung, zu allgemeinen Informationszwecken, auch die ehemals gültigen Normen aufgeführt sind.

Normen

DIN EN 60839-11-1 VDE 0830-8-11-1:2013-12 Alarmanlagen Teil 11-1: Elektronische Zutrittskontrollanlagen - Anforderungen an Anlagen und Geräte

DIN EN 60839-11-2 VDE 0830-8-11-2:2016-02 Alarmanlagen Teil 11-2: Elektronische Zutrittskontrollanlagen - Anwendungsregeln

Richtlinien

VdS-RichtlinienVdS 2353:2004-06 „Richtlinien für die Anerkennung von Errichterfirmen für Zutrittskontrollanlagen“ (zurückgezogen) VdS 2358:2009-10 (02) „Richtlinien für Zutrittskontrollanlagen, Teil 1: Anforderungen“ VdS 2359:2009-10 „Prüfmethoden für Anlageteile von Zutrittskontrollanlagen“ VdS 2367:2004-06 „Richtlinien für Zutrittskontrollanlagen, Teil 3: Planung und Einbau“ VdS 3436:2005-08 „Betriebsbuch für Zutrittskontrollanlagen“

BSI-Richt- und Leitlinien (Bundesamt für Sicherheit in der Informationstechnik) BSI -TR 03126-5 „Elektronischer Mitarbeiterausweis“ BSI -TL 03402 „Anforderungen an Zutrittskontrollanlagen“ BSI -TL 03403 „Zutrittskontrollanlagen − Richtlinien für die Projektierung und Ausführung“

[Ehemals gültige Normen:

EN 50133-1 / DIN VDE 0830 Teil 8-1:2003-09 „Zutrittskontrollanlagen für Sicherungs-anwendungen, Teil 1 Systemanforderungen“ (Dokument zurückgezogen)

EN 50133-2-1 / DIN VDE 0830 Teil 8-2-1:2001-08 „Zutrittskontrollanlagen für Siche-rungsanwendungen, Teil 2 -1: Allgemeine Anforderungen an Anlagenteile“ (Dokument zurückgezogen)

EN 50133-7 / DIN VDE 0830 Teil 8-7:2000-04 „Zutrittskontrollanlagen für Sicherungs-anwendungen, Teil 7: Anwendungsregeln“ (Dokument zurückgezogen)]

Kosten von elektronischen Schließanalgen

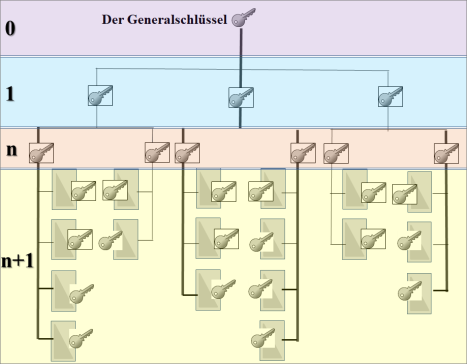

Generalhauptschlüsselanlage Diagramm

Darstellung der Hierarchie und Funktionalität einer Generalhauptschlüsselanlage.

Der Vergleich der Kosten zwischen elektronischen und mechanischen Schließanlagen ergibt das nachfolgende Bild. Dieses Bild kann nicht für spezifische Fälle angewendet werden, da die Ermittlung den individuellen Gegebenheiten unterliegt. Dennoch könnte es ausreichend sein, um abzuschätzen, wann der Break-Even-Point ungefähr erreicht sein könnte. Wie auch in vielen anderen Bereichen, zeigt sich hier, dass die anfänglich größere Investition sich im Laufe der Jahre amortisieren kann. Aufgrund der sich schnell entwickelnden Sicherheitstechnik ist es jedoch schwierig, eine verlässliche normative Nutzungsdauer für die Wirtschaftlichkeitsberechnung zu finden. Deshalb wird auf diesem Gebiet empfohlen, sich auf die Erfahrung sorgfältig ausgewählter Dritter zu verlassen.

Bei der Entscheidungsfindung mögen auch die folgenden Argumente helfen.

Die Investitionskosten liegen um den Faktor 3-10 höher als bei mechanischen Anlagen, je nach dem, was man miteinander vergleicht.

Die Kosten einer Baumaßnahme erhöhen sich wegen einer elektronischen Schließanlage z.B. um weniger als 1 %.

Der Kostenanteil einer elektronischen Schließung beträgt etwa zwischen 0,02 % -1,5 % der Ausstattung eines Raumes.

Eine elektronische Schließanlage kostet als Beispiel etwa so viel wie ein zentraler Switch/ Router im Datennetz eines Gebäudes.

In Folge von Schlüsselverlusten oder auf Grund von Änderungen im Schließplan rechnet sich eine elektronische Lösung oft schon in 3-5 Jahren wegen geringerer Folgekosten.

Fallbeispiel:

Während seiner Literaturstudien zum Thema entdeckte der Autor den Bericht eines Gebäudebetreibers, der aussagt, dass der verschleißbedingte Ersatz eines mechanischen Schließzylinders in einer 28 Jahre alten mechanischen Schließanlage 240 € kosten würde. Die gegenüber mechanischen Zylindern in Neuanlagen stark erhöhten Preise für nachbestellte mechanische Zylinder resultieren häufig aus Mindermengen- und Altanlagenzuschlägen. In dem Gebäude hat man nun begonnen, die verschlissenen mechanischen Zylinder schrittweise durch Elektronikzylinder zu ersetzen.

In einem weiteren Fall berichtete ein Gebäudebetreiber, der 4.000 Türen betreut, die über mehrere Standorte verteilt sind, dass in diesem speziellen Fall aufgrund kontinuierlicher betrieblicher Umstrukturierungen (ohne Schlüsselverluste) pro mechanischem Zylinder jährliche Folgekosten von etwa 25 EUR (zuzüglich eigener Aufwendungen für Personal) anfallen.

Schließanlagen und Zutrittskontrolle

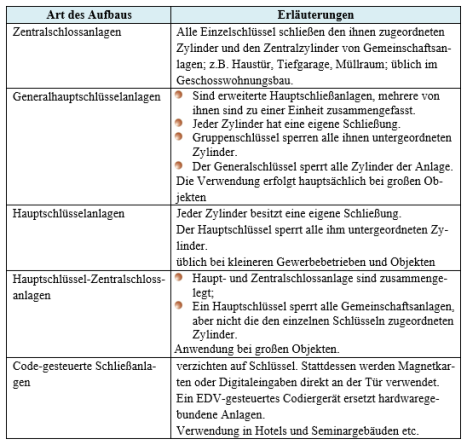

Arten von Schließanlagen

Übersicht verschiedener Schließanlagensysteme und deren Anwendungen.

In diesem Zusammenhang ist es sinnvoll, die Schließanlagen zu behandeln, da sie in enger Beziehung zu den Zutrittskontrollsystemen stehen. Schließanlagen lassen sich definieren als eine Zusammenstellung von Schließzylindern und den dazugehörigen Schlüsseln. Dabei können die Schließungen unterschiedlich ausfallen, und die Schlüssel können verschiedene Profile aufweisen. Jedoch müssen Schlüssel und Schließung in einem klaren Zusammenhang zueinanderstehen, oder einfacher ausgedrückt, der Schlüssel muss zur Schließung passen.

Die Schließanlage, oft schlicht als „Beschlag“ bezeichnet, nimmt im Kontext zur Zutrittskontrollanlage eine zentrale Funktion ein. Ohne sie ist eine Zutrittskontrolle nicht möglich, und das Sperren einer Vielzahl von Türen mit einer relativ geringen Anzahl von Schlüsseln wäre undenkbar.

Da Schließanlagen genormt sind, können ihnen herstellergeschützte Profilzylinder zugeordnet werden. Diese Profilzylinder sind jeweils unterschiedlich und können nicht frei verkauft werden, da sie einem ganz bestimmten Objekt zugeordnet sind. Ersatz kann nur auf Basis der entsprechenden Legitimation erlangt werden. Die Erweiterung der Anlage oder die Nachbestellung von Schlüsseln ist demnach immer objektspezifisch und auf Grundlage einer Legitimation möglich. Zu den Legitimationsmöglichkeiten gehören Sicherungsscheine, Codewörter oder Sicherungskarten, die anhand von Schließplänen mit spezieller Software erstellt werden.

Die Schließpläne müssen die folgenden Informationen enthalten:

Angaben zum Raum,

Nummer des Schlüssels

Anzahl der Schlüssel

Angaben zum Schließzylinder Länge Einfärbung Anzahl Funktionsschema.

Offline vs. Online Schließanlagen

Zutrittskontrollmeldung Flussdiagramm

Flussdiagramm für Meldungen im Zutrittskontrollsystem.

Es existieren zwei fundamental verschiedene Betriebsarten in der Anwendung von Schließanlagen, nämlich der Offlinebetrieb, auch als Stand-alone-Betrieb bekannt, und der Onlinebetrieb.

Der Offlinebetrieb zeichnet sich dadurch aus, dass jeder einzelne Zylinder über ein in unmittelbarer Nähe befindliches Steuerzentrum verfügt. Die Zugangsberechtigungen werden an Ort und Stelle mit Hilfe eines tragbaren Programmiergeräts eingegeben. Diese Betriebsart wird vorwiegend bei mittleren und kleineren Anlagen verwendet.

Im Gegensatz dazu sind beim Onlinebetrieb alle Zylinder mit der Zentralsteuerung vernetzt. Die Ansteuerung der einzelnen Zylinder erfolgt entweder mit Richtfunk oder durch Datenfernübertragung. Die Verwaltung dieser Anlagen erfolgt zentral mit einer Software. Dabei ist jederzeit die zentrale Umprogrammierung der Zutrittsberechtigungen oder der Zutrittszeiten möglich. Ebenso können zusätzliche Funktionen wie Alarme oder Sperrungen einzelner Bereiche aktiviert oder deaktiviert werden.

Die Anlagen werden entsprechend ihres jeweiligen Aufbaus unterschiedlich klassifiziert.

| Art des Aufbaus | Erläuterungen |

|---|---|

| Zentralschlossanlagen | Alle Einzelschlüssel schließen den ihnen zugeordneten Zylinder und den Zentralschließer von Gemeinschaftsanlagen; z. B. Haustür, Tiefgarage, Müllraum; üblich im Geschosswohnungsbau. |

| Generalhauptschlüsselanlagen | ● erweiterte Hauptschlüsselanlagen, mehrere von innen und außen zu einer Einheit zusammengefasst. ● Jeder Zylinder hat eine eigene Schließung. ● Gruppenschlüssel sperrt alle ihm untergeordneten Zylinder. ● Der Generalschlüssel sperrt alle Zylinder der Anlage. Die Verwendung erfolgt hauptsächlich bei großen Objekten. |

| Hauptschlüsselanlagen | Jeder Zylinder besitzt eine eigene Schließung. Der Hauptschlüssel sperrt alle ihm untergeordneten Zylinder. üblich bei kleineren Gewerbebetrieben und Objekten. |

| Hauptschlüssel-Zentralschlossanlagen | ● Haupt- und Zentralschlossanlage sind zusammengelegt. ● Ein Hauptschlüssel sperrt alle Gemeinschaftsanlagen, aber nicht die den einzelnen Schließungen zugeordneten Türen. |

| Code-gesteuerte Schließanlagen | verzichten auf Schlüssel. Stattdessen werden Magnetkarten oder Digitaleingaben direkt an der Tür verwendet. Ein EDV-gestützter Codegenerator ersetzt hardwaregebundene Anlagen. |

Anforderungen an Schlüsselmanagement und Zusatzeinrichtungen

Das Schlüsselmanagement, sei es ausgestattet mit modernster Technik oder betrieben mit Karteikarten, sollte grundsätzlich eine Aufgabe des Facility Managements sein.

An oberster Stelle im Schlüsselhierarchiesystem befindet sich der Generalhauptschlüssel. Es muss klar festgelegt werden, welche Person diesen Schlüssel verwaltet. Unterhalb des Generalhauptschlüssels sind der Gruppenschlüssel und dann der jeweilige Einzelschlüssel strukturiert.

Die zentrale Stelle für die Zutrittskontrolle, die im folgenden Fallbeispiel der Helpdesk des Facility Managements sein könnte, übernimmt die Berechtigungsprüfung der Dateninformationen, die von der Ausweiskarte über die Lesegeräte erfasst werden. Darüber hinaus sind dem Helpdesk alle Steuerungsaufgaben für Drehkreuze, Türen, Schleusen und Schranken zugeordnet, also alle Anlagen, die den Zugang kontrollieren.

Bei kleinen Zugangskontrollanlagen werden, wie bereits erwähnt, meist Offline-Systeme eingesetzt, wobei autonome ZK-Terminals und Lesegeräte verwendet werden.

Diese können grundsätzlich folgende Funktionen erfüllen.

Prüfung der generellen Zutrittsberechtigung

Prüfung der Berechtigung für die Raumzone

Prüfung der Berechtigung für die Zeitzone.

Von dem an ein EDV-System angeschlossenen Lesegerät müssen folgende Aufgaben übernommen werden:

Führen und Pflegen von Mitarbeiter-Stammdaten

Führen der Raumzonen

Führen der Zeitzonen

Führen von Terminalgruppen

Führen der elektromechanischen Zutrittselemente (Türen, Drehkreuze usw.)

Berechtigungsprüfungen

Manuelle Zutrittsfreigaben und Steuerung der mechanischen Zutrittselemente

Protokollierung aller Ereignisse und Bewegungen

Automatische Scharfschaltung von Gefahrenmeldeanlagen.

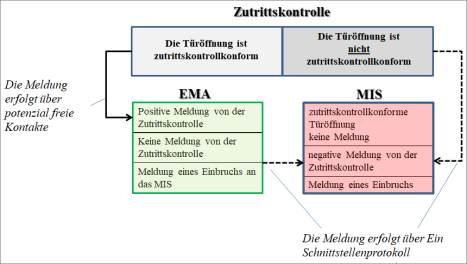

Schnittstellen zu Managementsystemen (MIS)

Zugangskontrollflussdiagramm

Diagramm zur Überwachung und Meldung von Zugangsberechtigungen.

Die Integration von Zutrittskontrollsystemen in ein Management-Informationssystem (MIS) oder ein CAFM-System wird beispielsweise über eine serielle, bidirektionale Schnittstelle realisiert. Der Erfolg dieser Integration hängt maßgeblich davon ab, wie das Konzept für die Verknüpfung unterschiedlicher Systeme im Unternehmen umgesetzt wird.

Prinzipiell sind durch eine sinnvolle Verknüpfung

Im Alarmfall wird vom MIS auf die Anwesenheitsliste des ZK-Systems zugegriffen.

Bei einem Einbruchalarm werden über das MIS Türen in scharfgeschalteten Bereichen des ZK-Systems gesperrt.

Im Brandfall werden über den Weg BMA MIS ZK-Anlage die entsprechenden Türen und Drehkreuze für den Ausgang frei geschaltet.

Wächter, die sich auf dem Kontrollgang befinden, können über die Stechstellen Türen und Drehkreuze für den Durchgang frei schalten.

Vom MIS müssen als Mindestanforderung folgende Parameter der ZK-Anlage projektiert werden können:

Terminalnummer und Terminalname (auch Terminalart)

Terminalgruppe und Terminalgruppenname

Raumzonennummer und Raumzonenname

Personalnummer und Mitarbeitername

Zuordnung der Brandabschnitte/Brandmeldelinien auf die Terminalgruppen

Zuordnung der EMA-Blockschaltbereiche/EMA-Meldelinien auf die Terminalgruppen

ZK-Anlage: Meldungsübertragung an MIS

Von der ZK-Anlage aus können Meldungen an das MIS geschickt werden, die von dort aus in automatische oder manuelle Befehle umgesetzt werden.

Fallbeispiel: Implementierung der Schließanlagen in ein CAFM-System

In diesem Beispiel werden zwei unterschiedliche Schließanlagen in das CAFM-System übernommen.

In diesem Zusammenhang werden an das Schlüsselmanagement die folgen-

hierarchische Abbildung der Schließanlagen mit allen Komponenten

Verwaltung von Schließungen mit übergeordneten Gruppenschließungen

Zuordnung von Schlüsseln zu Schlüsselträgern

Protokollierung der Schlüsselausgaben und Schlüsselrückgaben

Dokumentation Zylindereinbau

(einfache!) Auswertung der Schlüsseldaten (Welcher Mitarbeiter hat welchen Schlüs-sel?)

Bereitstellung einer Schließmatrix zur besseren Bedienung

Verwaltung von eingelagerten Schlüsseln und Zylindern

CAFM-System: Schlüsselmanagement-Tools

Das CAFM-System, das in diesem Beispiel als Grundlage dient, beinhaltet in seinem ursprünglichen Konzept neben allen anderen vorgesehenen Werkzeugen für das Gebäudemanagement auch die erforderlichen Tools für das Schlüsselmanagement.

Dies sind:

Bereitstellung der Türdaten, Erfassung/ Import der Schlüsseldaten

Verwaltung von Schließungen

Eigenschließungen

Gruppenschließungen

Verwaltung von Zylindern

Verwaltung von Schlüsseln

Prozessbeschreibung des Schüsselmanagement

Prozessbeschreibung der Schlüsselausgabe

Report Schlüsselbezugsquittung

Prozessbeschreibung der Schlüsselrücknahme

Report Schlüsselrückgabequittung

Einsatz von Systemen für die elektronische Unterschrift

Reporte / Auswertungen

Zuordnung von Schlüssel zu Mitarbeitern

Erfassung / Übernahme der Schlüsseldaten

Aktualisierung des CAFM-Systems

Die Einführung eines CAFM-Systems dauert in der Regel mehrere Jahre. Aus diesem Grund ist es nun erforderlich, zu überprüfen, ob das ursprüngliche Konzept noch aktuell ist oder ob Anpassungen vorgenommen werden müssen, und welche Maßnahmen dies sind. Da das CAFM als Help-Desk-Version konzipiert ist, muss das Personal nach der Einführung des Schlüsselmanagements entsprechend geschult werden. Darüber hinaus betrifft diese Schulung in gewissem Maße auch die Belegschaft des Unternehmens, da es sich um eine Neuerung handelt.